Tại Google Cloud, Google cam kết cung cấp cho khách hàng sự lựa chọn hàng…

Nhận dạng và quản lý truy cập trên Google Cloud

Khi các doanh nghiệp chuyển từ triển khai tại chỗ (đặt tại tổ chức của bạn) sang sử dụng các dịch vụ dựa trên nền tảng đám mây, việc quản lý danh tính có thể trở nên phức tạp hơn. Điều này đặc biệt đúng khi nói đến quản lý nhận dạng danh tính ở mô hình lai (hybrid) và đa đám mây (multi-cloud).

Quản lý truy cập và nhận dạng đám mây (IAM) cung cấp một số cách để quản lý danh tính và vai trò trong Google Cloud. Một nhiệm vụ quản lý danh tính đặc biệt quan trọng là nhận dạng và quản trị truy cập (IAG): đảm bảo rằng danh tính và quyền truy cập của bạn được quản lý hiệu quả, an toàn và chính xác. Một bước quan trọng trong việc đạt được IAG là thiết kế một kiến trúc phù hợp với nhu cầu kinh doanh của bạn và cũng cho phép bạn đáp ứng các yêu cầu tuân thủ của bạn. Để quản lý toàn bộ vòng đời nhận dạng doanh nghiệp, bạn phải xem xét các tác vụ cốt lõi sau:

- User provisioning and de-provisioning

- Single sign-on (SSO)

- Access request and role-based access control (RBAC)

- Separation of duties (SoD)

- Reporting and access reviews

Trong bài đăng này, chúng tôi sẽ thảo luận về các nhiệm vụ này để cho thấy cách bạn có thể đạt được danh tính hiệu quả và quản trị truy cập khi sử dụng Google Cloud.

User cung cấp và ngừng cung cấp

Hãy bắt đầu ngay từ lúc đầu. Google Cloud cung cấp một số cách tới người dùng mới vào công ty (hoặc nhập môn làm quen quy trình tại công ty). Cloud Identity là một trung tâm tập trung cho cả Google Cloud và G Suite để xác định, thiết lập và quản lý người dùng và nhóm Nhóm nghĩ rằng Cloud Identity là một giải pháp xác thực và cung cấp, trong khi Cloud IAM chủ yếu là một giải pháp ủy quyền. Sau khi người dùng đã làm quen và bắt đầu công việc, bạn sẽ có thể gán quyền cho những người dùng và nhóm trong Google Cloud IAM để cho phép họ truy cập vào tài nguyên.

Tùy thuộc vào hệ thống cụ thể của bạn, có một số kịch bản để xem xét.

Nếu bạn sử dụng Active Directory hoặc LDAP tại tổ chức cua bạn như một nơi nhận dạng tập trung.

Đây là mô hình phổ biến nhất được cung cấp trong các doanh nghiệp. Nếu tổ chức của bạn có một máy chủ thư mục tập trung để cung cấp cho tất cả người dùng và nhóm của bạn, bạn có thể sử dụng đó làm nguồn tin cậy cho Nhận dạng đám mây (Cloud Identity). Thông thường, một giải pháp cung cấp doanh nghiệp kết nối các danh tính từ nguồn tin cậy (HRMS hoặc các hệ thống tương tự) với các thư mục, vì thế, các quy trình làm việc của người tham gia, người chuyển vào và người rời đi đã sẵn sàng.

Để tích hợp thư mục tại chỗ (tổ chức của bạn), Google cung cấp dịch vụ có tên Google Cloud Directory Sync, cho phép bạn đồng bộ hóa người dùng, nhóm và dữ liệu người dùng khác từ dịch vụ thư mục tập trung của bạn sang thư mục tên miền Google Cloud (Cloud Identity sử dụng thư mục tên miền Google Cloud). Cloud Directory Sync có thể đồng bộ hóa trạng thái người dùng, nhóm và các thành viên nhóm. Nếu bạn thực hiện điều này, bạn có thể dựa vào các quyền trên Google Cloud của mình áp lên các nhóm Active Directory (AD).

Bạn cũng có thể chạy Active Directory trong Cloud bằng Active Directory service được quản lý. Bạn có thể sử dụng dịch vụ AD được quản lý để triển khai một tên miền độc lập ở nhiều vùng cho khối lượng công việc dựa trên nền tảng đám mây của bạn hoặc kết nối tên miền từ Active Directory tại chỗ của bạn tới đám mây. Giải pháp này được khuyến nghị nếu:

- Bạn có khối lượng công việc Windows phức tạp chạy trong Google Cloud, cần tích hợp chặt chẽ với Active Directory cho nhu cầu truy cập và người dùng.

- Cuối cùng, bạn sẽ hoàn toàn di chuyển sang Google Cloud từ môi trường tại chỗ của bạn. Trong trường hợp này, tùy chọn này sẽ yêu cầu thay đổi tối thiểu đối với sự phụ thuộc AD hiện tại của bạn đã được cấu hình.

Nếu bạn chủ yếu quản lý vòng đời người dùng bằng một giải pháp quản lý danh tính khác

Trong ví dụ này, bạn không có một thư mục nào là một trung tâm. Thay vào đó, bạn sử dụng một giải pháp cung cấp thời gian thực như Okta, Ping, SailPoint hoặc các giải pháp khác để quản lý vòng đời của người dùng. Các giải pháp này cung cấp một giao diện dựa trên trình kết nối, thường được gọi là một ứng dụng, sử dụng API Cloud Identity và User Management để quản lý người dùng và thành viên nhóm.

Các quy trình công việc của người tham gia, người mới vào và người rời đi được quản lý trực tiếp từ các giải pháp này. Tài khoản Cloud Identity bị vô hiệu hóa ngay sau khi một sự kiện chấm dứt được xử lý bởi quy trình làm việc của người rời đi, cũng như người dùng Truy cập vào Google Cloud. Trong trường hợp của quy trình làm việc của người mới vào, khi người dùng thay đổi trách nhiệm công việc, thay đổi sẽ được phản ánh trong Cloud Identity Group để xác định quyền Google Cloud mới của họ.

Nếu bạn sử dụng hệ thống quản lý danh tính theo dạng tự phát triển

Tùy chỉnh, hệ thống nhận dạng danh tính theo dạng tự phát triển được tìm thấy nhiều nhất khi sự phức tạp của một tổ chức không thể giải quyết bằng một sản phẩm có sẵn hoặc khi một tổ chức muốn linh hoạt hơn so với một sản phẩm thương mại có thể cung cấp cho họ. Trong trường hợp này, tùy chọn đơn giản nhất là sử dụng một thư mục. Bạn có thể giao diện với Cloud Identity bằng hệ thống thư mục tuân thủ LDAP. Người dùng và nhóm được cung cấp thông qua hệ thống quản lý danh tính tùy chỉnh của bạn có thể được đồng bộ hóa với Cloud Identity bằng cách sử dụng Cloud Directory Sync mà không phải viết giải pháp cung cấp tùy chỉnh cho Cloud Identity.

Single sign-on

Single sign-on (SSO) cho phép bạn truy cập các ứng dụng mà không cần xác thực lại hoặc duy trì mật khẩu riêng. Ủy quyền thường xuất hiện dưới dạng lớp thứ hai để đảm bảo người dùng được xác thực được phép truy cập vào một tài nguyên nhất định. Cũng như việc cung cấp và hủy cung cấp người dùng, cách bạn sử dụng SSO tùy thuộc vào môi trường của bạn:

- SSO khi sử dụng G Suite với Xác thực Google. Trong trường hợp này, không có thay đổi đặc biệt nào được yêu cầu khi đăng nhập Google Cloud. Cả Google Cloud và G Suite (Google Workspace) đều sử dụng cùng một thông tin đăng nhập, miễn là quyền truy cập được cung cấp, người dùng sẽ có thể đăng nhập vào bảng điều khiển Google Cloud bằng thông tin đăng nhập thông thường.

- SSO khi sử dụng G Suite với giải pháp quản lý danh tính của bên thứ ba. Nếu đăng nhập G Suite đã được bật, đăng nhập Google Cloud cũng sẽ hoạt động. Nếu tên miền G Suite và Google Cloud mới đã được thiết lập, thì bạn có thể tạo tích hợp tương thích SAML 2.0 mới bằng cách sử dụng Cloud Identity với nhà cung cấp quản lý danh tính của bạn. Ví dụ: Okta và OneLogin cung cấp tích hợp SAML 2.0 có thể định cấu hình bằng ứng dụng bên ngoài của họ.

- SSO khi sử dụng giải pháp nhận dạng on-premise (tại chỗ). Cloud Identity kiểm soát việc cung cấp và xác thực cho Google Cloud và cung cấp cách định cấu hình tích hợp tuân thủ SAML 2.0 với nhà cung cấp nhận dạng tại chỗ của bạn.

- SSO khi sử dụng mô hình multi-cloud (nhiều đám mây). Khi sử dụng nhiều nhà cung cấp dịch vụ đám mây, bạn có thể sử dụng Cloud Identity hoặc đầu tư vào nhà cung cấp nhận dạng 3P để có một nguồn sự tin cậy duy nhất cho danh tính..

Yêu cầu truy cập và kiểm soát truy cập dựa trên vai trò

Đối với Google Cloud, dự án trực tuyến, là một thực thể cấp cao nhất lưu trữ tài nguyên và khối lượng công việc. Google Cloud dựa vào người dùng / nhóm để xác định tư cách thành viên vai trò được sử dụng để cung cấp quyền truy cập vào các dự án. Để tổ chức dễ dàng hơn và để duy trì sự tách biệt kiểm soát, các dự án có thể được nhóm vào các thư mục và quyền truy cập có thể được cấp ở cấp thư mục, nhưng nguyên tắc vẫn giữ nguyên. Có một số vai trò trong Google Cloud dựa trên khối lượng công việc. Ví dụ: nếu bạn sử dụng BigQuery, bạn sẽ gán các vai trò được xác định trước như Quản trị viên BigQuery, Trình chỉnh sửa dữ liệu BigQuery hoặc Người dùng BigQuery cho người dùng. Thực tiễn tốt nhất là luôn luôn chỉ định vai trò cho Google Groups.

Google Groups được đồng bộ hóa từ môi trường thư mục của bạn hoặc từ giải pháp quản lý danh tính của bạn vào Cloud Identity. Một lần nữa, hãy nghĩ về Cloud Identity là hệ thống xác thực của bạn và Cloud IAM là hệ thống ủy quyền của bạn. Các nhóm này có thể được mô hình hóa dựa trên các yêu cầu của dự án và sau đó được đưa ra trong hệ thống quản lý danh tính của bạn. Sau đó, họ có thể được yêu cầu bởi người dùng cuối hoặc được chỉ định tự động dựa trên yêu cầu công việc của họ bằng cách sử dụng vai trò doanh nghiệp.

Một cách để cấu trúc tổ chức Google Cloud của bạn để phân tách khối lượng công việc là thiết lập các thư mục phản ánh cấu trúc doanh nghiệp của bạn và kết hợp chúng với cách bạn cấp quyền truy cập cho các nhóm khác nhau trong tổ chức của mình:

- Cấp độ cao nhất của các thư mục phản ánh ngành nghề kinh doanh của bạn (LOB)

- Trong thư mục LOB, bạn sẽ có các thư mục cho các phòng ban

- Dưới các phòng ban, bạn sẽ có các thư mục cho các nhóm

- Trong các thư mục nhóm, bạn sẽ có các thư mục cho môi trường sản phẩm (ví dụ: DEV, TEST, STAGING và PROD)

Với cấu trúc này, bạn sẽ lập mô hình Active Directory hoặc các nhóm nhà cung cấp quản lý danh tính để kiểm soát truy cập dựa trên cấu trúc phân cấp này, gán chúng dựa trên vai trò hoặc hiển thị chúng cho yêu cầu truy cập / phê duyệt. Bạn cũng nên có các thủ tục yêu cầu tài khoản “break glass”và các vai trò được chấp thuận trước mà người dùng có thể được cấp để quản lý các tình huống khẩn cấp tiềm ẩn.

Các tổ chức có tổ chức lại thường xuyên có thể muốn hạn chế lồng thư mục. Cuối cùng, bạn có thể đi trừu tượng hoặc sâu sắc như bạn muốn để cân bằng tính linh hoạt và bảo mật. Hãy cùng xem xét hai ví dụ về cách cân bằng này có thể đạt được.

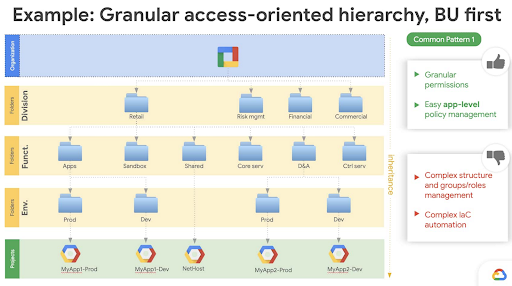

Hình dưới đây cho thấy một ví dụ về cấu trúc tổ chức Google Cloud của bạn với cách tiếp cận phân cấp dựa trên đơn vị kinh doanh. Ưu điểm của cấu trúc này là nó cho phép bạn đi chi tiết như bạn muốn, tuy nhiên rất khó để duy trì vì nó không hỗ trợ khi có sự thay đổi trong tổ chức cũng như tổ chức lại.

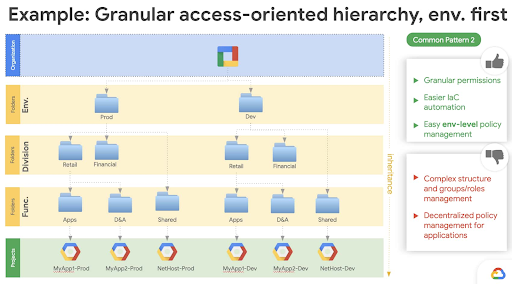

Tiếp theo, chúng tôi có một ví dụ về cách tiếp cận phân cấp dựa trên môi trường cho tổ chức Google Cloud của bạn. Cấu trúc này vẫn cho phép bạn thực hiện kiểm soát chi tiết đối với khối lượng công việc của mình và nó cũng dễ dàng thực hiện hơn bằng cách sử dụng cơ sở hạ tầng dưới dạng mã (nghĩa là Terraform).

Phân tách nhiệm vụ

Separation of duties (SoD) là một biện pháp kiểm soát mà Thiết kế để ngăn ngừa lỗi hoặc lạm dụng bằng cách đảm bảo rằng ít nhất hai cá nhân chịu trách nhiệm về một nhiệm vụ. Google Cloud cung cấp một số tùy chọn để đạt được SoD:

- Như đã thấy trong phần trước, hệ thống phân cấp tài nguyên Google Cloud cho phép bạn tạo cấu trúc cung cấp sự phân tách dựa trên trách nhiệm công việc và vị trí tổ chức. Ví dụ, một kỹ sư vận hành làm việc trong một ngành kinh doanh thường sẽ không có quyền truy cập vào một dự án trong một ngành kinh doanh khác, hoặc một nhà phân tích tài chính sẽ không có quyền truy cập vào một dự án liên quan đến phân tích dữ liệu.

- Google Cloud cho phép bạn xác định các vai trò tùy chỉnh IAM, có thể chỉ đơn giản là một tập hợp các vai trò ngoài luồng.

- Google Cloud cho phép bạn liên kết vai trò với các nhóm ở nhiều cấp độ khác nhau trong hệ thống phân cấp tài nguyên của bạn. Với tính năng mạnh mẽ này, một nhóm có thể là cấp độ tổ chức, cấp độ thư mục hoặc cấp độ dự án dựa trên cách tạo ra các ràng buộc.

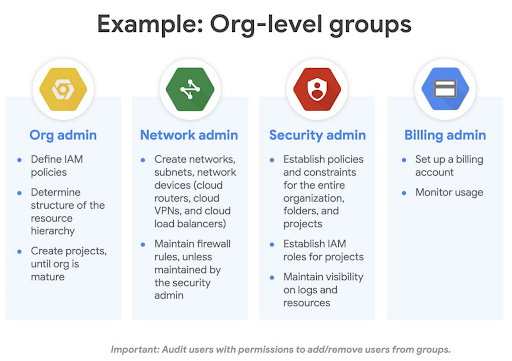

Ở đây, một ví dụ về cách xác định vai trò ở cấp độ tổ chức.

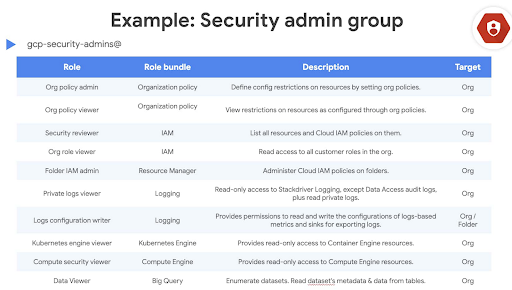

Trong hình tiếp theo, chúng tôi xác định “một nhóm quản trị viên bảo mật” và gán các vai trò IAM thích hợp ở cấp độ Org.

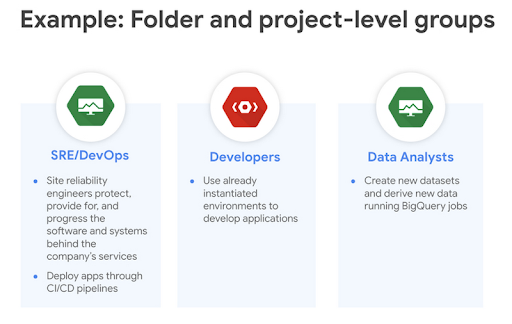

Sau đó, dọc theo các dòng tương tự, bạn có thể nghĩ về các nhóm có thể được xác định ở cấp thư mục hoặc dự án

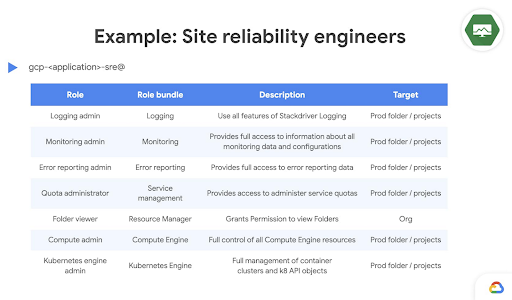

Ví dụ: bên dưới, chúng tôi xác định “nhóm kỹ sư tin cậy ở từng nơi” và gán các vai trò IAM thích hợp ở cấp thư mục hoặc dự án.

Báo cáo và truy cập đánh giá

Người dùng có thể có quyền truy cập vào một dự án bằng cách cấp trực tiếp cho họ hoặc từ kế thừa cấp độ tổ chức hoặc thư mục. Điều này có thể khiến cho việc đáp ứng các yêu cầu tuân thủ yêu cầu bạn phải có báo cáo về những người có quyền truy cập vào những gì trong Google Cloud.

Khi bạn nhận danh sách “master” bạn có thể sử dụng Cloud Asset Manager APIs hoặc các lệnh gcloud search-all-iam-policy, một tùy chọn tốt hơn là xuất IAM policies to BigQuery sử dụng Asset Manager APIs. Khi dữ liệu này có sẵn trong BigQuery, bạn có thể phân tích nó trong Data Studio hoặc nhập nó vào các công cụ bạn chọn.

Để tất cả chúng cùng nhau

Nhận dạng và quản trị truy cập có thể là một nhiệm vụ đầy thách thức. Sau khi đọc bài đăng trên blog này, chúng tôi hy vọng rằng bạn hiểu rõ hơn về các tùy chọn bạn có để giải quyết nó trên Google Cloud. Để tìm hiểu thêm về IAM, hãy xem tài liệu kỹ thuật và bản trình bày của chúng tôi tại Cloud Next 19.

Nguồn: Gimasys