Số hóa bùng nổ mạnh mẽ kéo theo khách hàng ngày càng yêu cầu cao…

Kiểm toán bảo mật cho Kubernetes: Những gì mà người dùng GKE và Anthos cần phải biết

Kubernetes vừa đạt được một cột mốc quan trọng gần đây: đó là công bố việc kiểm toán bảo mật đầu tiên! Được tài trợ bởi Tổ chức Điện toán đám mây (CNCF), việc kiểm tra bảo mật này củng cố những gì mà chúng ta đã thấy bây giờ: Kubernetes là một dự án nguồn mở hoàn thiện và cho các tổ chức sử dụng làm nền tảng cơ sở hạ tầng của họ.

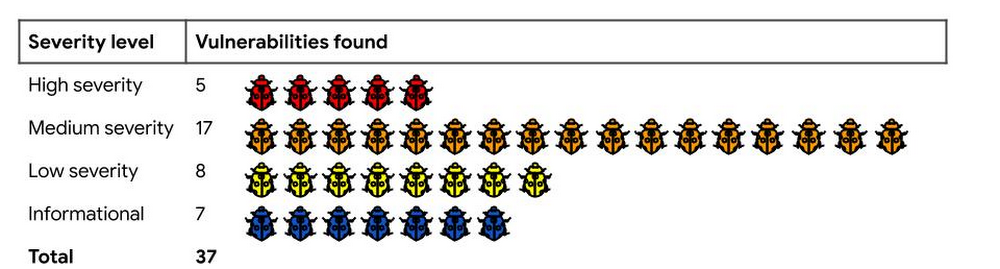

Mặc dù mọi cuộc kiểm toán sẽ phát hiện ra điều gì đó, nhưng báo cáo này chỉ tìm thấy một số lượng nhỏ các lỗ hổng đáng kể cần được giải quyết. “Mặc dù có nhiều phát hiện quan trọng, chúng tôi không thấy các lỗi thiết kế kiến trúc cơ bản hoặc các lỗ hổng nghiêm trọng sẽ gây ra tạm dừng khi áp dụng Kubernetes cho khối lượng công việc bảo mật cao hoặc các chức năng kinh doanh quan trọng” theo ông Aaron Small, Giám đốc sản phẩm, Google Cloud và thành viên của Bảo mật Tổ công tác kiểm toán. Hơn nữa, Kubernetes có một quy trình báo cáo, phản hồi và tiết lộ lỗ hổng đã được thiết lập, được bố trí với các nhà phát triển cấp cao, những người có thể tiếp nhận và xử lý các vấn đề.

Việc thực hiện kiểm toán bảo mật này là một nỗ lực lớn thay mặt cho CNCF, có nhiệm vụ cải thiện tính bảo mật của các dự án thông qua chương trình Best Practices Badge Program. Để đưa Kubernetes qua kiểm toán bảo mật đầu tiên này, ban chỉ đạo Kubernetes đã thành lập một nhóm làm việc, phát triển RFP, làm việc với các nhà cung cấp, xem xét và cuối cùng là xuất bản báo cáo. Bạn có thể nắm trong tay bản báo cáo đầy đủ trên trang Nhóm GitHub của Nhóm làm việc hoặc đọc những điểm nổi bật trong bài đăng trên blog của CNCF.

Bảo mật Kubernetes cho người dùng GKE và Anthos

Kết thúc với 241 trang, báo cáo cuối cùng rất kỹ lưỡng và thú vị và chúng tôi khuyến khích bạn đọc nó. Nhưng điều gì sẽ xảy ra nếu bạn chỉ quan tâm đến ý nghĩa của báo cáo này đối với các nền tảng được quản lý của Google Cloud, Google Kubernetes Engine (GKE) và Google Anthos? Nếu bạn không đọc toàn bộ nội dung, thì đây là nội dung chính của báo cáo và các bản tóm tắt dành cho khách hàng của Google Cloud.

- GKE giúp bạn dễ dàng theo dõi các cấu hình được đề xuất

Báo cáo sẽ đưa ra danh sách các hành động được đề xuất cho quản trị viên cụm, bao gồm sử dụng RBAC, áp dụng Chính sách mạng và giới hạn quyền truy cập vào nhật ký nơi mà có thể chứa thông tin nhạy cảm. Báo cáo cũng gọi ra các thiết lập mặc định của Kubernetes. Trong GKE, chúng tôi đã tích cực thay đổi những điều này theo thời gian, bao gồm tắt ABAC và xác thực cơ bản theo mặc định, để đảm bảo các cụm mới mà bạn tạo sẽ an toàn hơn. Để áp dụng các cấu hình được đề xuất trong GKE và xem cấu hình nào đã được áp dụng cho bạn, hãy xem hướng dẫn tăng cường cho GKE.

- Nó không phải là tất cả tùy thuộc vào bạn

Mô hình mối đe dọa đã đánh giá cách thức bảo mật của tám thành phần chính, nhưng nhờ mô hình trách nhiệm chung của GKE, bạn không phải lo lắng về tất cả chúng. GKE chịu trách nhiệm cung cấp các bản cập nhật cho các lỗ hổng cho tám thành phần được liệt kê trong báo cáo, trong khi bạn với tư cách là người dùng chịu trách nhiệm nâng cấp các node và cấu hình liên quan đến khối lượng công việc. Bạn không cần nâng cấp các node nếu bạn bật chế độ tự động nâng cấp node.

- Kubernetes và bảo mật GKE sẽ tiếp tục tốt hơn

Với việc càng nhiều người dùng cùng xem xét về công nghệ mã nguồn mở được chia sẻ này, nhiều lỗi được ẩn giấu tốt hơn có thể sẽ được tìm thấy và khắc phục. Cộng đồng Kubernetes dành thời gian và nguồn lực đáng kể cho cuộc kiểm toán này, nhấn mạnh rằng bảo mật thực sự là ưu tiên hàng đầu. Với các cuộc kiểm toán mở như cuộc kiểm tra do CNCF thực hiện, các nhà nghiên cứu – hoặc các nhóm dễ dàng hiểu được các mối đe dọa thực sự và dành thời gian nghiên cứu hoặc khắc phục các vấn đề phức tạp nhất.

Và khi các vấn đề phát sinh, như chúng ta đã thấy nhiều lần với các lỗ hổng gần đây, Ủy ban bảo mật sản phẩm Kubernetes đã đẩy lên mức độ ưu tiên cao nhất, nhanh chóng phản hồi và cung cấp các bản sửa lỗi cho cộng đồng.

Cuối cùng, vì GKE là một bản phân phối chính thức, chúng tôi chọn các bản vá khi chúng có sẵn trong Kubernetes và làm cho chúng có sẵn tự động cho luồng điều khiển, master và node. Các Master được tự động nâng cấp và vá lỗi và nếu bạn kích hoạt tự động nâng cấp node, các bản vá node của bạn cũng sẽ được tự động áp dụng. Bạn có thể theo dõi tiến trình để giải quyết các lỗ hổng được phát hiện bởi báo cáo này trong bảng điều khiển vấn đề.

Nếu bạn muốn tìm hiểu sâu hơn, hãy xem báo cáo đầy đủ, có sẵn trên GitHub. Một lần nữa xin cảm ơn Nhóm làm việc kiểm toán bảo mật Kubernetes, CNCF, Trail of Bits và Atredis Partners vì công việc tuyệt vời mà họ đã làm để hoàn thành đánh giá chuyên sâu này! Để tìm hiểu thêm về các xu hướng trong bảo mật container tại Google Cloud, hãy nhớ theo dõi loạt blog “Khám phá bảo mật container” của chúng tôi.

Nguồn: Gimasys